ssh — OpenSSH SSH client (remote login program)

SSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。

下面是ssh的一些用法:

systemctl start sshd ##开启服务。

systemctl stop sshd ##停止服务。

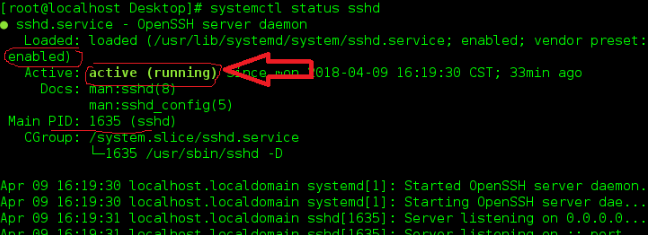

systemctl status sshd ##查看服务状态。

systemctl restart sshd ##重启服务。

systemctl reload sshd ##让服务从新加载配置。

systemctl enable sshd ##设定服务开启启动。

systemctl disable sshd ##设定服务开机不启动。

图上显示了sshd的状态是running运行中,和自启动的状态是enable自启动的,还有其他的各种信息。

ssh root@192.168.0.10 ##用ssh服务连接到192.168.10这台主机的root用户。

ssh -X root@192.168.0.10 ##-X的意思是允许调用图形界面,前提是要安装图形界面。

第一次链接会有箭头的提示,然后输入密码就登陆上了。

-X的意思是允许调用图形界面窗口。

eg:连上主机后输入cheese,就会打开一个窗口,在主机上显示服务器的摄像头,能看到服务器端的图像, 输入gedit,回弹出gedit的编辑窗口。

下面是ssh的加密,生成秘匙,免密登陆。

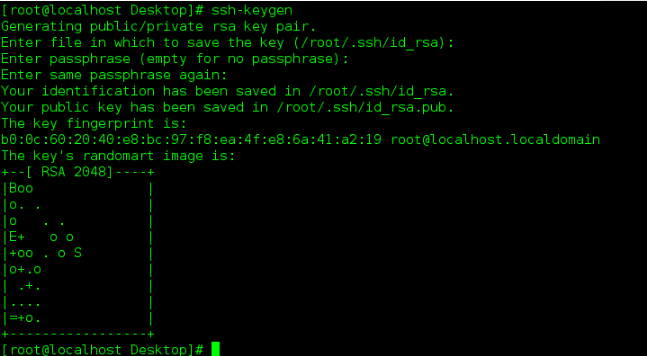

ssh-keygen ##生成密钥的命令。

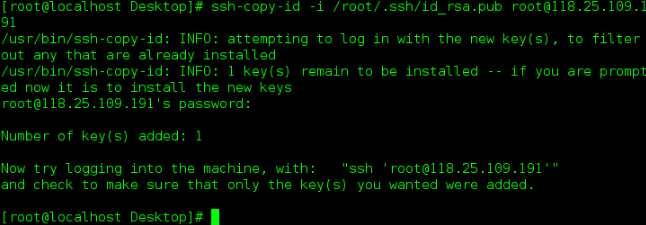

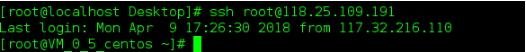

ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.254.100 ##这是上锁的过程。

这是秘史路径 这是上锁的主机。

下面讲解详细的加密过程:

首先生成一个锁,用命令ssh-keygen,生成的锁会保存在/root/.ssh/目录下。

图中的冒号会让你输入保存路径和密码等,我们都选择默认,按回车直接跳过。

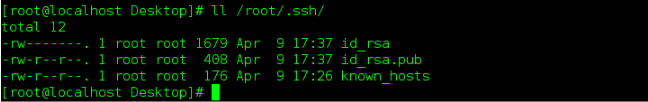

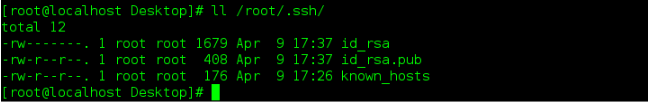

/root/.ssh/文件夹就会生成id_rsa文件(钥匙),id_rsa.pub文件(锁模板),就这两个文件,然后我们就要给服务器加密了。

使用上面讲的一条命令,然后输入密码,就成功上锁,由于我们的/root/.ssh/文件夹下有id_rsa(钥匙),现在我们登陆服务器就不要密码了。

然后我们看看服务器的。ssh目录

authorized_keys,这就是锁,生效的锁,删除后,即使你有钥匙,也要密码的。

ssh的安全策略

更改一些配置文件,过滤登陆信息。

/etc/ssh/sshd_config ###配置文件路径。

一般70多行有注释掉的,没有的话可以随便加(要有规律)。

PasswordAuthentication no|yes ##开启或关闭ssh的默认认证方式,就是密码登陆。

PermitRootLogin no|yes ##开启或关闭root用户的登陆权限。

AllowUsers user ##用户白名单,当前设定是只允许user登陆。

DenyUsers user ##用户黑名单,当前设定是只不允许user登陆。

常有的就这几个。

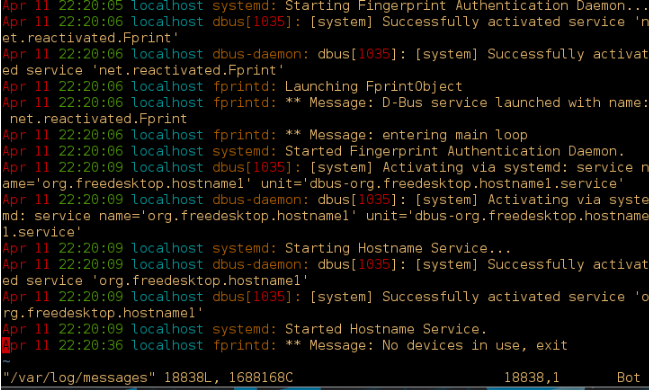

白名单和黑名单只能有一个,PermitRootLogin no 这样保存后,别人就登不上服务器的root用户了,写错了代码,服务重启是打不开的。要是实在找不到错误,在这里教你一个排错办法,打开/var/log/messages这个文件(系统日志文件),里面有详细的操作过程,sshd打不开的原因也有提到哦,都有详细记录,来张图瞧瞧:

很神奇,是不!

原文链接:https://blog.csdn.net/su_use/article/details/79868938